Cyber Attacchi - 3 Tipi di Attacchi Informatici e Come Difendersi

L'attacco informatico alla Colonial Pipeline del maggio 2021 ha riportato il ransomware sotto i riflettori del pubblico. Tuttavia, il ransomware non è l'unico pericolo digitale per individui, aziende e organizzazioni, infatti gli attacchi DDoS e il furto di dati sono un problema serio e quotidiano per molti.

Per cercare di evitare queste minacce, un buon punto di partenza è capire cosa stai affrontando. In questo articolo, ti spiegheremo i tipi più comuni di attacchi informatici e le relative contromisure.

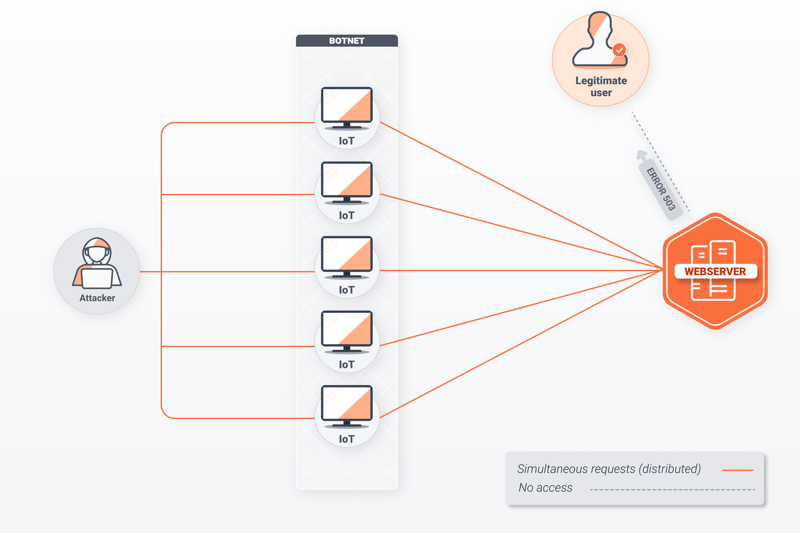

Attacco DDoS (Distributed Denial of Service) - Interruzione Distribuita del Servizio

Gli attacchi DDoS cercano di paralizzare reti o server sovraccaricandoli di richieste. Essi sfruttano il modello client-server, su cui operano la maggior parte delle applicazioni Internet. Ogni volta che digiti l'URL di un determinato sito web nel tuo browser (ad esempio, www.nytimes.com), il tuo computer, laptop o dispositivo (il client), invia una richiesta al server di quell'URL.

I server Web possono rispondere a diverse migliaia di richieste al secondo, tuttavia non sono privi di limiti, né in termini di larghezza di banda, né di hardware stesso. Più richieste vengono presentate, più lunghi sono i tempi di risposta, simili ai centralini o alle reti telefoniche (fisse) del passato. Nel peggiore dei casi, il traffico semplicemente si blocca e gli utenti ricevono un messaggio di errore (503 - Servizio non disponibile) quando tentano di visitare il sito in questione.

I criminali informatici che lanciano attacchi DDoS utilizzano più computer o dispositivi Internet of Things (IoT) per inviare un gran numero di richieste contemporaneamente. Questi computer formano una cosiddetta botnet. Il più delle volte, questi dispositivi sono infettati da virus o malware e si diffondono in tutto il mondo, senza che i loro proprietari abbiano idea che i loro computer vengano utilizzati illecitamente.

Tipi di attacchi DDoS

Sebbene l'obiettivo finale di tutti gli attacchi DDoS sia l'interruzione del servizio, riescono a raggiungerlo in modi diversi e sfruttando varie parti di una connessione di rete. I cosiddetti attacchi multi-vettore entrano contemporaneamente attraverso diversi di questi punti di ingresso.

- 1.

Gli attacchi basati sul volume prendono di mira la larghezza di banda disponibile e sono caratterizzati da inondazioni UDP (User Datagram Protocol). Durante questi attacchi, i bot sovraccaricano le porte UDP con i pacchetti di dati, causando il crash del server. Insieme al protocollo di controllo della trasmissione (TCP), l'UDP è uno dei protocolli più utilizzati per il trasporto. Il livello di trasporto è il quarto del modello OSI e descrive in dettaglio l'architettura del protocollo di rete. Le inondazioni DNS funzionano in modo simile, bombardando il server DNS di richieste. Si tratta di server che traducono gli URL in indirizzi IP (come www.airbnb.com in 3.232.178.39).

- 2.

Gli attacchi alle applicazioni, come suggerisce il nome, vengono lanciati a livello di applicazione, ovvero il più alto nel modello OSI, responsabile della regolazione del modo in cui le integrazioni interagiscono con gli utenti. I cosiddetti attacchi Slowloris inviano richieste incomplete, aumentando rapidamente il numero di connessioni aperte e impedendo al server di rispondere a richieste legittime. I server Web Apache sono un bersaglio particolarmente popolare di tali attacchi.

- 3.

Gli attacchi al protocollo sfruttano le debolezze del protocollo Internet. Ad esempio, le inondazioni SYN falsificano l'handshake a 3 vie di un protocollo TCP. Questa "stretta di mano" determina come viene stabilita una connessione tra due dispositivi. Con i protocolli TCP, viene inviato un messaggio SYN al server, che risponde con ACK, seguito dalla conferma SYN-ACK dal client. Tuttavia, se il messaggio SYN contiene un indirizzo IP errato, il server continuerà ad attendere una risposta. Dopo troppe richieste di questo tipo, il server cesserà di funzionare.

Come riconoscere un attacco DDoS?

Se un sito Web impiega più tempo del normale per il caricamento, non è detto che stia subendo un attacco DDoS, poiché anche i picchi di utilizzo possono produrre un effetto simile. Detto questo, ci sono alcuni sintomi sicuri di un attacco DDoS:

Vengono ricevute troppe richieste dallo stesso indirizzo IP o posizione;

Picchi di traffico imprevedibili;

Una richiesta ping, che verifica la disponibilità di un host all'interno di una rete, restituisce un messaggio di errore "Timeout" per il server in questione;

Quando si tenta di accedere al sito Web, viene visualizzato un messaggio di errore 503.

Come prevenire gli attacchi DDoS?

Non è possibile prevenire completamente gli attacchi DDoS, poiché i dispositivi infetti che li avviano non possono essere controllati. Pertanto, le contromisure per gli attacchi DDoS implicano la capacità di resilienza della rete.

- 1.

Per contrastare gli attacchi basati sul volume, i router che utilizzano la metodologia anycast distribuiranno le richieste a server diversi. Il più delle volte, si tratta di servizi di sicurezza cloud che filtrano le richieste dannose, inoltrando solo quelle legittime. I buoni provider dispongono di reti potenti con un traffico di 60 terabyte al secondo (Tbps), che supera di gran lunga le capacità delle botnet.

- 2.

Per gli attacchi al protocollo, i fornitori di servizi offrono una serie di programmi diversi che analizzano il comportamento degli utenti, contrastando i bot con i captcha. Questi richiedono l'inserimento di combinazioni di lettere e numeri illeggibili dai computer o la selezione di tutte le immagini contenenti un particolare oggetto.

- 3.

I firewall delle applicazioni Web (WAF) creano una sorta di scudo tra client e server, aiutando a prevenire gli attacchi alle applicazioni. Questi funzionano come un portiere, impedendo l'ingresso a coloro che sembrano sospettosi.

- 4.

Con la limitazione della velocità, i server consentiranno solo un numero specifico di richieste per periodo di tempo. Se viene impostato un limite SYN, UDP o Drop basso, il server rifiuterà tutti i pacchetti che lo superano.

I più famigerati attacchi DDoS

Secondo il più recente Rapporto Global Threat Intelligence di Netscout, nel 2020 sono stati lanciati oltre 10 milioni di attacchi DDoS, il numero più alto nella storia. Alcuni dei più famigerati attacchi DDoS di tutti i tempi sono i seguenti:

A settembre 2017 i bot cinesi hanno inviato milioni di pacchetti di dati a vari server di Google. L'inondazione UDP ha registrato un traffico di 2,5 Tbps, rendendolo il più grande attacco DDoS mai misurato. Nonostante le sue dimensioni, non ha avuto conseguenze.

Nel febbraio 2020, Amazon Web Services (AWS) ha segnalato un attacco DDoS di tre giorni da 2,3 Tbps. Questo attacco multi-vettore ha sfruttato un punto debole del protocollo CLDAP (Connectingless Lightweight Directory Access Protocol), lo standard industriale per l'accesso agli indici. I clienti AWS non sono stati interessati.

Nell'ottobre 2016, Mirai, una famigerata botnet, ha attaccato i server appartenenti al provider DNS, Dyn. Poiché Dyn collega gli URL all'indirizzo IP appropriato, piattaforme come Twitter, GitHub, Reddit e Netflix sono state rese temporaneamente non disponibili. All'indomani dell'attacco, Mirai ha reso pubblico il codice che è stato sfruttato per lanciarlo.

Ransomware

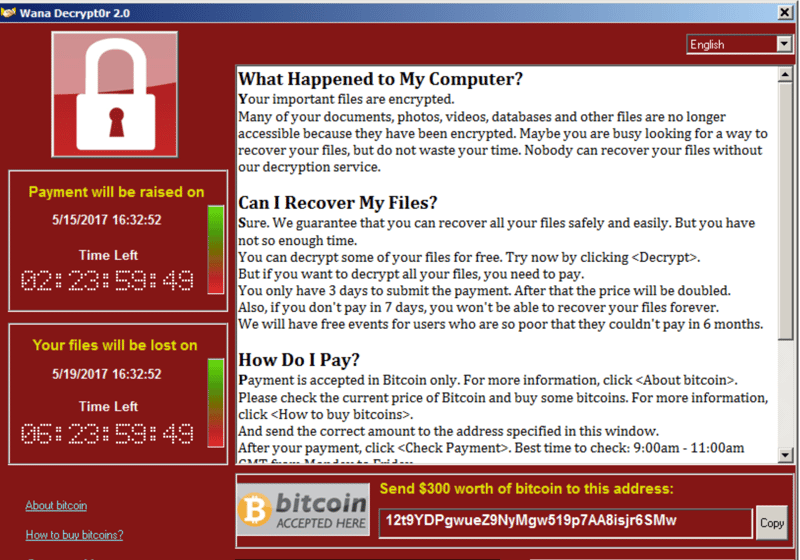

Quando utilizzano il ransomware, i criminali informatici hackerano i sistemi IT, crittografando i dati archiviati sulle unità. Per sbloccarli, gli estorsori chiedono un riscatto. Analogamente agli attacchi DDoS, il ransomware prende spesso di mira anche le reti di servizi di utilità o i sistemi sanitari.

Il ransomware può penetrare nei computer o nei sistemi tramite e-mail di phishing, allegati infettati da trojan o reti IT con una sicurezza inadeguata. Le vittime sono individui, aziende e persino funzionari governativi.

Come nel caso degli attacchi DDoS, coloro che si occupano di ransomware sono spesso hacker di paesi come Cina, Iran, Russia o Corea del Nord, il che rende difficile o impossibile perseguirli. Poiché le vittime spesso devono pagare in criptovalute, come Bitcoin, è difficile rintracciare il destinatario.

Tipi di attacchi ransomware

Oltre alla nota variante CryptoLocker, sono comuni anche gli screenlocker (blocco dello schermo). In quest'ultimo caso, le vittime devono pagare un riscatto per riottenere l'accesso al proprio schermo o monitor. Nella maggior parte dei casi, i cyber estorsori minacciano anche di rilasciare dati sensibili se non vengono pagati.

Come riconoscere un attacco ransomware?

In genere, il ransomware appare sul tuo sistema piuttosto rapidamente, mostrando un messaggio che afferma che sei stato attaccato e fornendo informazioni su come procedere. Altri sintomi di un attacco ransomware includono:

L'impossibilità di accedere a determinati file che erano accessibili in passato;

File che appaiono improvvisamente senza estensione o con estensione .crypto;

File di testo (che terminano con .txt) con nomi sospetti come "_Decrypt your files" (Decripta i tuoi file) o "_Open me" (Aprimi).

Un attacco ransomware si manifesta spesso in modo simile a come mostrato sopra.

AVVERTIMENTO! Il governo degli Stati Uniti e tutti i suoi rami della sicurezza informatica scoraggiano fortemente il pagamento di riscatti informatici. Questo perché non vi è alcuna garanzia che riceverai la password e inoltre, così facendo, fornirai agli estorsori un incentivo a continuare le loro attività illecite. L'FBI, ad esempio, consiglia di contattare immediatamente l'ufficio locale sul campo se ritieni di essere vittima di un attacco ransomware.

Come prevenire un attacco ransomware?

Se pratichi già un comportamento adeguato per quanto riguarda la sicurezza IT, sei ben protetto dagli attacchi ransomware. Alcuni aspetti da tenere a mente sono i seguenti:

Eseguire regolarmente il backup dei dati sensibili. Poiché il ransomware prende di mira le cartelle di backup, si consiglia di crittografarle e utilizzare l'archiviazione offline, come un disco rigido esterno, collegato solo per eseguire i backup.

Tieni aggiornato il software, poiché le versioni obsolete possono presentare punti deboli o vulnerabili.

Disinstalla i plugin non necessari e disattiva le macro.

Rendi obbligatorio che tutti gli script e il contenuto attivo siano confermati facendo doppio clic.

Se possibile, non installare il browser in locale al lavoro, ma utilizza un server terminale con una connessione desktop remoto.

Concedi raramente l'accesso in scrittura alle unità di rete e, anche in questo caso, solo con password complesse.

Consenti l'accesso remoto solo con connessioni VPN sicure e autenticazione a due fattori.

Utilizza firewall con filtraggio IP e servizi di whitelist. Questi ultimi sono elenchi che includono indirizzi IP affidabili e consentiti, a protezione del server.

Tieni dei workshop sulla sicurezza informatica. Grazie ad essi, i dipendenti possono imparare a riconoscere e-mail e siti Web sospetti e pericolosi.

I più famigerati attacchi ransomware

Secondo la FBI, dal 2016 sono stati registrati più di 4.000 attacchi ransomware al giorno. Tra i più famigerati ci sono:

Nel marzo 2019, un attacco ransomware ha paralizzato i sistemi IT di Norsk Hydro, obbligandola a realizzare la produzione manualmente per settimane. L'azienda non ha pagato il riscatto ed è stata in grado di recuperare le informazioni interessate grazie ai backup.

Il più grande produttore di carne del mondo, JBS, ha pagato un riscatto di 11 milioni di dollari nel maggio 2021 per riottenere l'accesso ai suoi sistemi IT. Il gruppo di hacker russo REvil ha rivendicato l'attacco.

Sempre nel maggio 2021, la fornitura di gas alla costa orientale degli Stati Uniti è stata interrotta dopo che i sistemi IT della Colonial Pipeline Company sono stati compromessi da un ransomware, utilizzando un punto di accesso VPN non protetto. La società ha pagato il riscatto di 4,4 milioni di dollari, tuttavia l'FBI è stata in grado di recuperare la maggior parte dei Bitcoin in seguito.

Furto di dati

Anche se la maggior parte delle persone parla di furto di dati, in realtà i criminali informatici copiano le informazioni digitali. Il più delle volte l'obiettivo è utilizzare un account di posta elettronica per attività illegali, accedere a fondi o informazioni sensibili o rovinare la reputazione di qualcuno. Nei casi di furto di identità, lo scopo è spesso quello di impegnarsi in attività illegali utilizzando le informazioni personali della vittima.

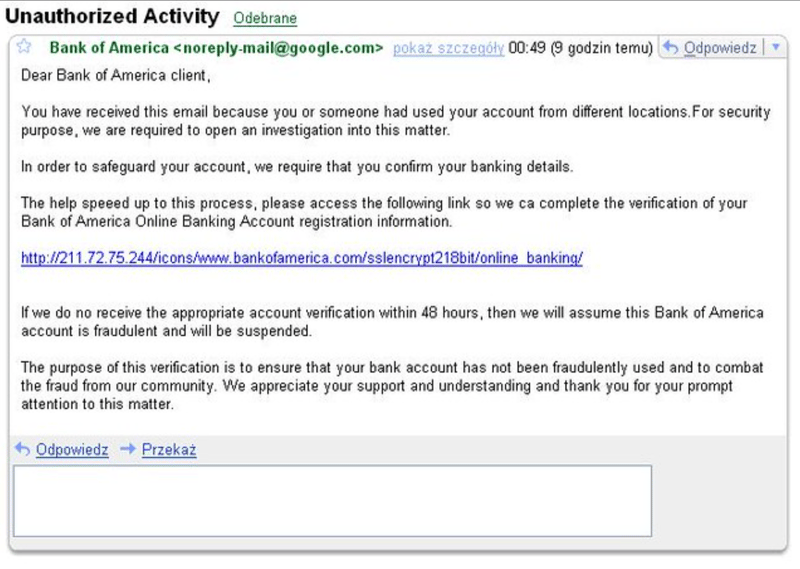

La maggior parte dei ladri di dati trova le proprie vittime tramite e-mail di phishing, reti non adeguatamente protette o siti Web infetti. Per le aziende, i dipendenti scontenti o tecnologicamente poco preparati sono spesso responsabili della condivisione di dati sensibili senza autorizzazione.

Osserva attentamente: le e-mail di phishing sembrano legittime ma, a un'ispezione dettagliata, spesso hanno una o più caratteristiche strane.

Come riconoscere un furto di dati?

Se i criminali dovessero accedere a conti bancari, non ci vorrà molto per notare transazioni sospette. In altri casi, gli hacker rilasceranno informazioni rubate online, per causare un danno alla vittima. Se le informazioni non sono immediatamente utilizzabili, possono volerci anni prima che una vittima venga a sapere che i suoi dati sono stati rubati, ad esempio quando richiederà un prestito o una carta di credito, o riceverà una comunicazione ufficiale o una citazione in giudizio.

Come prevenire il furto di dati?

Come nel caso degli altri due tipi di attacchi informatici, i criminali sfruttano le debolezze dei sistemi IT. Di seguito sono riportate alcune linee guida per aiutarti a proteggere te stesso e i tuoi dati:

Usa password complesse composte da numeri, lettere maiuscole e minuscole e caratteri speciali. Un'ottima pratica di igiene informatica è monitorare e cambiare le tue password più importanti almeno ogni sei mesi.

Assicurati che i tuoi firewall e programmi antivirus siano aggiornati.

Archivia i dati su unità esterne, come chiavette USB o dischi rigidi, crittografandoli e proteggendoli con una password complessa.

Elimina gli account per i dipendenti che non fanno più parte dell'azienda o dell'organizzazione. Concedi solo un accesso limitato alla rete organizzativa a non dipendenti o clienti.

Offri formazione ai dipendenti su phishing, siti Web dannosi e ingegneria sociale. Quest'ultima è un metodo con cui gli hacker sfruttano i social network per prendere di mira e sondare le loro vittime, incoraggiandole a fornire informazioni sensibili come le password.

I casi più famigerati di furti di dati

A differenza degli attacchi DDoS e ransomware, le fughe di informazioni sensibili sono precedenti a Internet. La differenza principale è la portata, con il furto di dati nel 21° secolo che colpisce milioni di persone in tutto il mondo ogni anno. I casi più noti di furto di dati negli ultimi anni includono:

Nel marzo 2020, gli hacker hanno ottenuto l'accesso ai server di CAM4, una piattaforma di chat video, rubando oltre 10 miliardi di file. Questi includevano nomi reali, chat e registri dei pagamenti, consentendo ai criminali di ricattare le vittime per anni.

Nel marzo 2018, i criminali informatici hanno violato i sistemi di una delle più grandi banche dati biometriche del mondo. Aadhaar, gestito dal governo indiano, archivia dati biometrici tra cui impronte digitali, foto e scansioni dell'iride per oltre un miliardo di cittadini indiani.

Nel novembre 2018, Marriott International ha annunciato che persone non autorizzate avevano avuto accesso ai dati delle carte di credito per 500 milioni di suoi clienti. L'attacco è avvenuto nel 2014 ma è stato notato solo nel 2018.

Conclusioni

Attacchi DDoS, ransomware e furto di dati possono tutti avere un impatto significativo sulla sicurezza digitale. Fortunatamente, con l'aiuto di potenti programmi antivirus, firewall, password complesse (che possono essere gestite in modo semplice e sicuro con un gestore di password) e aggiornamenti regolari di software e driver, è possibile ridurre al minimo la probabilità di cadere vittima di un simile attacco . I filtri IP e i servizi cloud aiutano in modo specifico contro gli attacchi DDoS, impedendo ai bot di inviare richieste al tuo sito.

È necessaria particolare cautela quando si tratta di e-mail o siti Web sospetti, poiché questi spesso fungono da veicoli di consegna per malware e trojan. Se ritieni di essere vittima di un attacco informatico, la cosa migliore da fare è contattare le autorità locali o federali.