Nel luglio del 2021, il servizio di sicurezza IT Cloudflare ha resistito a un attacco DDoS da record. Gli hacker hanno bombardato l'azienda con oltre 17 milioni di richieste al secondo. Non è stato un caso isolato: nel solo 2020, ci sono stati circa 10 milioni di attacchi DDoS e il numero di incidenti è in aumento.

L'arbitrarietà di questi attacchi è ciò che li rende così pericolosi. Lo scopo principale degli attacchi DDoS non è rubare dati; piuttosto, l'obiettivo degli autori è interrompere il servizio e rendere inaccessibili i siti Web. Questo articolo illustra chi c'è dietro gli attacchi DDoS, come si comportano e cosa puoi fare per difenderti.

Cos'è un attacco DDoS?

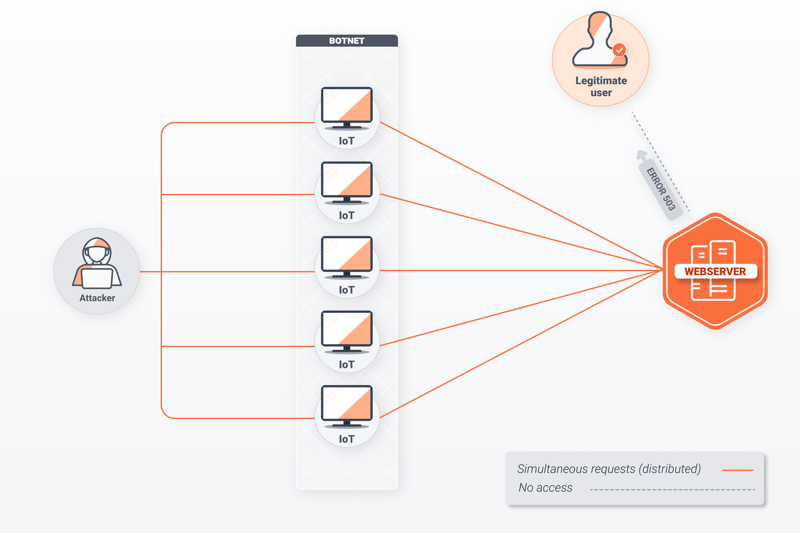

Un attacco DDoS (Distributed Denial of Service - Interruzione Distribuita del Servizio) è un attacco informatico volto a rendere non disponibile un servizio o un server. Migliaia di computer attaccano lo stesso obiettivo inviando messaggi da luoghi diversi contemporaneamente. Il server si arresta in modo anomalo a causa del volume delle richieste, rendendo il sito Web o l'applicazione inaccessibile agli utenti legittimi. I visitatori del sito interessato visualizzano spesso il messaggio di errore "Servizio HTTP 503 non disponibile" oppure il caricamento della pagina richiederà un tempo insolitamente lungo.

Come funziona un attacco DDoS.

La rete di computer che perpetra l'attacco è solitamente costituita da un gruppo di dispositivi dirottati, noti come botnet o rete zombie. È probabile che i proprietari di questi computer abbiano scaricato malware per errore e potrebbero non essere consapevoli del fatto che i loro dispositivi siano coinvolti; la mente dell'attacco si trova spesso a migliaia di chilometri di distanza.

Negli ultimi dieci anni, i dispositivi dell'Internet of Things (IoT) con sicurezza debole, come telecamere di rete, sensori, smart TV e luci, sono stati sempre più sfruttati dagli hacker per attacchi DDoS. Tuttavia, al momento, i criminali informatici non hanno bisogno di distribuire malware per creare una botnet; possono semplicemente noleggiare botnet "DDoS as a service" a prezzi convenienti sul dark web.

Quali sono i bersagli degli attacchi DDoS?

Le botnet attaccano vari livelli di protocolli di rete nel tentativo di sfruttare le vulnerabilità di una rete e bloccarne il traffico. Questi attacchi di solito prendono di mira aziende, come piattaforme, servizi cloud o banche. I motivi possono essere diversi, quali ad esempio:

Blocco della concorrenza: un sondaggio condotto nel 2017 ha rivelato che il 40% delle aziende credeva che i loro concorrenti fossero dietro gli attacchi DDoS lanciati contro di loro. Un'infrastruttura IT paralizzata danneggia la reputazione di un'azienda e potrebbe vederla perdere clienti.

Ricatto: gli hacker spesso richiedono un riscatto per annullare un attacco DDoS. Possono anche minacciare un'azienda con un attacco se le loro richieste non vengono soddisfatte entro una scadenza determinata.

Sabotaggio di organizzazioni o enti governativi: alcuni hacker sono motivati dall'ideologia, infatti a volte i partiti politici o le istituzioni finanziarie sono i bersagli di attacchi DDoS. A volte ci sono agenzie governative dietro questi attacchi. Ad esempio, si presume che dal 2000 la Corea del Nord si impegni regolarmente in attacchi informatici contro il suo acerrimo nemico, la Corea del Sud.

Distrazione dei dipartimenti IT: gli hacker hanno combinato sempre più attacchi DDoS con altre forme di criminalità informatica, come il ransomware. In questi casi, l'attacco DDoS viene utilizzato come diversivo. Mentre le risorse IT di un'azienda sono concentrate sull'ondata di richieste, i dati sensibili vengono rubati o il malware viene introdotto di nascosto nell'infrastruttura IT dell'organizzazione.

Come si misura la forza di un attacco DDoS?

Gli esperti usano due parametri per categorizzare gli attacchi DDoS:

Volume

La quantità di dati utilizzata per inondare il sistema di destinazione viene misurata in megabit al secondo (Mbps), gigabit al secondo (Gbps) o terabit al secondo (Tbps). Questi parametri riflettono la quantità di dati che gli aggressori richiamano per sopraffare le loro vittime. Sebbene negli ultimi anni attacchi di grandi dimensioni nell'intervallo Tbps abbiano attirato una significativa attenzione da parte dei media, secondo l'analisi di Netscout, la maggior parte degli attacchi DDoS ha un clock inferiore a 1 Gbps.Velocità

Questo parametro riflette la velocità con cui i robot trasmettono i pacchetti di dati. Netscout riporta che la maggior parte degli attacchi DDoS varia tra 10 e 100 kpps (migliaia di pacchetti al secondo).

Come si svolge un attacco DDoS?

Quasi tutte le applicazioni Internet utilizzano l'architettura client-server. Un computer (il client) invia una richiesta a un altro computer (il server). Ciò accade, ad esempio, ogni volta che digiti un indirizzo web nel tuo browser.

I server in genere hanno una larghezza di banda di diversi gigabit al secondo (Gbps), consentendo loro di elaborare migliaia di richieste contemporaneamente. Tuttavia, sorgono problemi quando il volume di traffico supera quello che il server è in grado di gestire. Puoi immaginarla come una strada durante il traffico dell'ora di punta. Anche sulle autostrade più larghe, l'enorme volume di auto può causare congestione.

Indipendentemente dalla tecnica utilizzata, un attacco DDoS segue sempre gli stessi passaggi:

- 1.

Gli hacker formano una botnet infettando altri computer o dispositivi IoT con malware.

- 2.

Una volta che un numero sufficiente di computer è sotto il loro controllo, gli hacker iniziano l'attacco inviando un comando a ciascun nodo.

- 3.

I nodi eseguono uno script che invia automaticamente le richieste al server di destinazione. Gli hacker in genere utilizzano "tecniche di amplificazione" per generare un volume ancora maggiore rispetto ai pacchetti di dati inviati.

- 4.

Se l'attacco non viene riconosciuto rapidamente dalla parte ricevente, il server inizierà a funzionare molto lentamente o smetterà di funzionare del tutto. Ad esempio, gli utenti non saranno in grado di trasmettere video in streaming, oppure i pagamenti non verranno elaborati. Un grave attacco potrebbe persino mettere offline l'intero sito web.

- 5.

Gli attacchi DDoS possono durare per giorni. La maggior parte degli hacker non fermerà l'assalto finché le loro richieste non saranno soddisfatte.

- 6.

La maggior parte delle organizzazioni chiama un professionista per reindirizzare il traffico dannoso e ripristinare il servizio. Questo perché gli attacchi DDoS sono diversi dagli altri tipi di attacchi informatici, in cui i file infetti possono essere semplicemente eliminati. L'unico modo per porre fine a un attacco DDoS è bloccare i bot e reindirizzare il traffico dannoso.

Quali tipo di attacchi DDoS esistono?

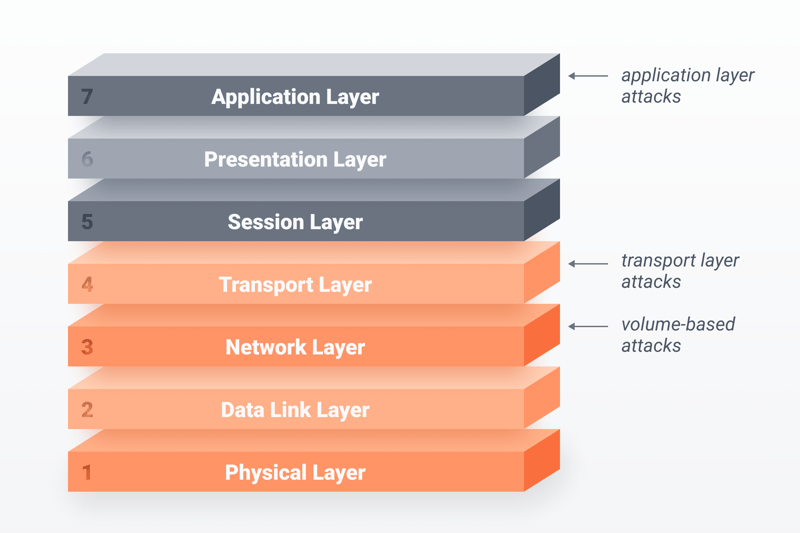

I protocolli Internet hanno vari livelli, ognuno dei quali regola un diverso aspetto del trasporto dei dati. Il modello OSI (visualizzato di seguito) illustra il processo assegnando una funzione specifica a ciascun livello. A seconda del tipo di attacco DDoS, possono essere interessati diversi livelli ed interfacce. Di conseguenza, gli esperti IT raggruppano gli attacchi DDoS nelle seguenti categorie:

Gli attacchi volumetrici prendono di mira la larghezza di banda generando enormi quantità di traffico verso il server, esaurendo la sua capacità di rispondere a richieste legittime. Gli attacchi volumetrici includono inondazioni UDP e DNS.

Gli attacchi al protocollo sfruttano i punti deboli della rete e dei livelli di trasporto (livelli 3 e 4 del modello OSI). Server e firewall vengono sovraccaricati con connessioni aperte a causa di richieste incomplete o errate. Questa categoria include inondazioni SYN, attacchi ping mortali e attacchi smurf.

Gli attacchi alle applicazioni prendono di mira il livello dell'applicazione (livello 7 del modello OSI), consumando memoria e altre risorse. Gli attacchi alle applicazioni più comuni sono le cosiddette inondazioni HTTP e Slowloris.

Gli attacchi multi-vettore non appartengono a nessuna categoria. Durante questi attacchi, gli hacker utilizzano vari gateway nella rete e prendono di mira più porte. Ad esempio, possono combinare sia l'attacco al protocollo che alle applicazioni. Gli attacchi multi-vettore sono particolarmente difficili da evitare; contrastarli in modo proattivo richiede un approccio ben ponderato e multistrato.

A seconda del tipo, gli attacchi DDoS prendono di mira diversi livelli di protocolli Internet.

Tipi di attacchi DDoS - una panoramica

Di seguito sono riportati esempi di tipi specifici di attacchi DDoS, insieme a descrizioni del loro funzionamento.

Inondazioni UDP

Lo User Datagram Protocol (Protocollo Datagramma Utente), o UDP, è un protocollo senza connessione del livello di trasporto che funziona senza un handshake a tre vie. Durante le inondazioni UDP, gli hacker invadono le porte di un server con pacchetti UDP di grandi dimensioni fino a quando la larghezza di banda del server non è completamente esaurita. I firewall spesso crollano perché viene creato un messaggio di stato per ogni richiesta. Gli indirizzi IP vengono spesso falsificati durante le inondazioni UDP.

DNS Specchio

I Domain Name Systems (Sistemi Nomi di Dominio), o server DNS, traducono gli URL in indirizzi IP utilizzando una serie di numeri, ad esempio 96.92.212.183. Quando un utente digita il sito web digitale.co, ad esempio, nel proprio browser, il server DNS risponde con l'indirizzo IP corrispondente. Durante gli attacchi DNS specchio, gli hacker falsificano l'indirizzo IP della loro vittima e utilizzano tecniche di amplificazione per inondare un server DNS di richieste. Il server DNS risponde alle richieste, inondando il bersaglio di informazioni e mandando in crash il sistema.

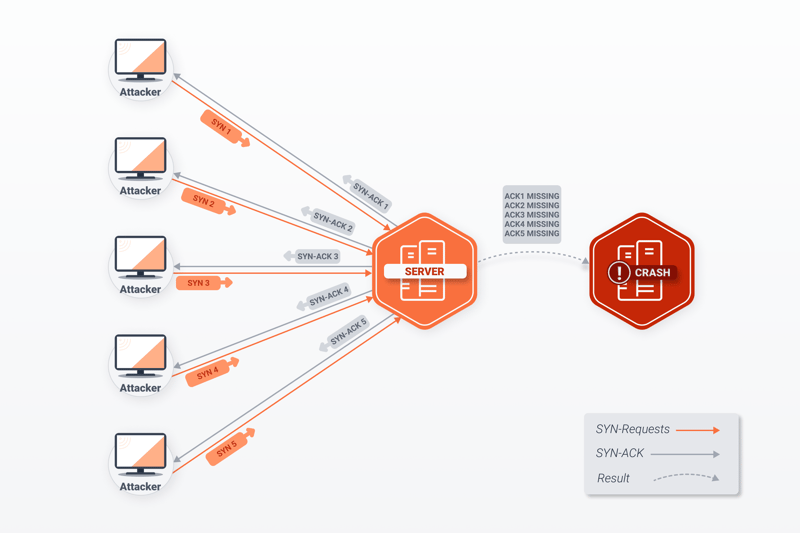

Inondazioni SYN

A differenza del protocollo UDP, il protocollo TCP stabilisce una connessione con un handshake. Il client invia un messaggio SYN (sincronizzato), il server risponde con una conferma SYN-ACK (sincronizzazione - riconoscimento) e dal client viene restituita una conferma ACK. Se la conferma ACK finale non viene ricevuta, la connessione non verrà stabilita. Troppe richieste aperte di questo tipo possono causare il collasso di un server.

Un'inondazione SYN genera abbastanza richieste incomplete da far collassare un server.

Attacchi ping mortali

Il protocollo del metodo di controllo Internet (ICMP) viene utilizzato per diagnosticare i problemi di comunicazione di rete all'interno del protocollo Internet versione 4 (IPv4). Questo protocollo utilizza, tra le altre cose, "ping" per scambiare messaggi di errore. Durante un attacco ping mortale, un server viene invaso da pacchetti enormi mascherati da numerosi pacchetti più piccoli. La somma dei piccoli pacchetti supera il limite di dimensione dei pacchetti IPv4 di 65.535 byte, quindi quando il server tenta di mettere insieme i piccoli pacchetti, si arresta in modo anomalo.

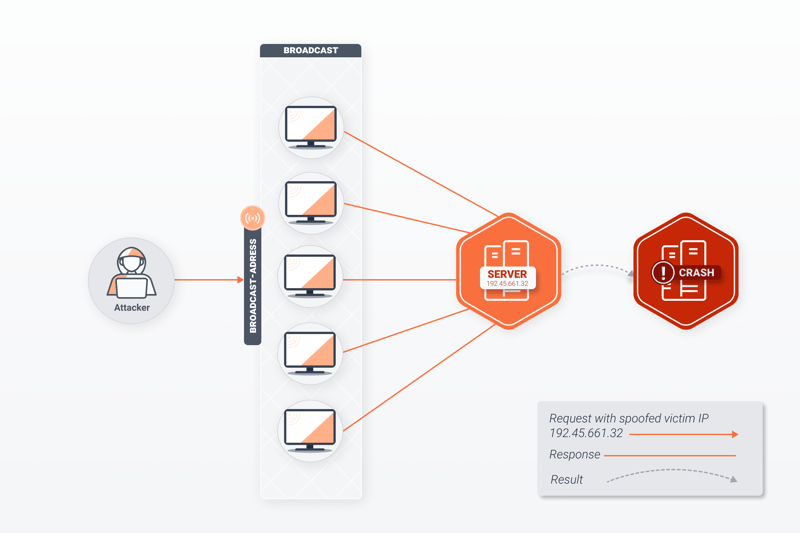

Attacchi smurf

Anche gli attacchi Smurf (letteralmente Puffi) comportano l'invio da parte dei robot di un numero enorme di pacchetti ping, ma, a differenza degli attacchi mortali, i pacchetti non sono difettosi. Invece, le richieste di ping arrivano all'indirizzo di trasmissione della rete con l'indirizzo IP della vittima falsificato. Ogni computer della rete risponde alle richieste false, generando un picco di traffico sul server interessato. Il numero significativo di piccoli attacchi, in grado di esaurire la larghezza di banda, è ciò che dà il nome a questo tipo di attacco DDoS.

Durante un attacco smurf, la vittima è sommersa da un flusso di messaggi senza aver avviato una richiesta.

Inondazioni HTTPS

I browser Internet come Chrome o Mozilla operano nel livello applicativo del modello OSI. Inviano richieste GET o POST all'interno del protocollo HTTP per richiedere dati statici o dinamici (immagini o video) dai server. Durante un'inondazione HTTP, queste richieste del bot vengono indirizzate a un server, ostacolando la sua capacità di rispondere alle richieste degli utenti legittimi. Dal momento che sono difficili da differenziare dalle richieste genuine, identificarle e difendersi è difficile.

Slowloris

Slowloris influisce anch'esso sul protocollo HTTP a livello di applicazione. A differenza delle inondazioni HTTP, le richieste vengono inviate con intestazioni false. Le connessioni aperte paralizzano il server. Gli attacchi Slowloris in genere richiedono più tempo per essere eseguiti rispetto ad altri tipi di attacchi DDoS, tuttavia possono interrompere il traffico per un periodo di tempo prolungato.

Attacchi DDoS famigerati

L'aumento dell'attività online a causa della pandemia di Covid-19 ha portato ad un forte aumento degli attacchi DDoS. Secondo la società di sicurezza IT F5 Labs, solo tra gennaio e marzo 2020, il numero di attacchi DDoS è aumentato del 55%. Di seguito, abbiamo elencato alcuni famigerati attacchi DDoS che hanno fatto notizia a livello mondiale:

Il primo attacco DDoS al mondo si è verificato nel 1996. Gli hacker hanno invaso il provider Internet Panix con sede a New York tramite un indirizzo IP contraffatto. Hanno usato la tecnica dell'inondazione SYN spiegata sopra per riempire il server con pacchetti di dati errati. I server di Panix si sono bloccati, interrompendo l'accesso a Internet ai clienti per 36 ore.

Nel novembre del 2016, la Commissione Europea è stata vittima di un attacco DDoS perpetrato dalla famigerata botnet Mirai. Solo un mese prima, gli stessi hacker sono riusciti a far crollare l'intera infrastruttura Internet della Liberia, dirottando i dispositivi IoT e utilizzandoli come bot.

Settembre del 2017 ha visto il più grande attacco DDoS fino ad oggi. 180.000 server di Google sono stati inondati da pacchetti contraffatti UDP. Nonostante la sua forza, Google è stata in grado di respingere l'attacco e ha reso pubblico l'incidente nel 2020.

Nel febbraio del 2018, un attacco DDoS chiamato Memcached ha paralizzato la popolare piattaforma di sviluppo GitHub. I criminali informatici hanno violato i server Memcached, che memorizzano informazioni dai sistemi di banche dati ed inviato richieste con indirizzi IP falsificati. Il volume delle richieste ha raggiunto 1,3 Tbps. Nonostante la portata dell'attacco, GitHub è stato in grado di respingere il flusso di dati in 20 minuti.

Come puoi proteggerti da un attacco DDoS?

Poiché gli attacchi DDoS sono estremamente complessi, difendersi da essi richiede un approccio multilivello. Le aziende e le organizzazioni, in particolare, dovrebbero sviluppare una strategia di difesa sin dall'inizio per assicurarsi di essere preparate per lo scenario peggiore. Le strategie vincenti di solito includono l'adozione delle seguenti misure:

- 1.

Aumentare la larghezza di banda: in caso di attacchi nell'intervallo Tbps, anche la larghezza di banda più ampia non è sufficiente. Tuttavia, una maggiore larghezza di banda può essere efficace nel prevenire un collasso immediato quando si tratta di un picco di traffico dovuto ad attacchi più piccoli. Grazie alla loro larghezza di banda elevata e ai server ridondanti, molti servizi cloud possono reindirizzare il traffico dannoso, garantendo che l'applicazione rimanga disponibile per la maggior parte degli utenti autentici.

- 2.

Configurare correttamente firewall e router: è possibile impostare firewall e router in modo da bloccare indirizzi IP non validi e avere soglie basse per i pacchetti UDP, ICMP e SYN. Tuttavia, queste impostazioni significano poco se gli hacker utilizzano indirizzi IP falsificati. Una contromisura chiamata black hole routing scarta tutti i pacchetti in un "buco nero". Ciò è particolarmente utile quando si protegge una manciata di server interessati all'interno di una rete più ampia.

- 3.

Monitorare il traffico: picchi di traffico insoliti sono uno dei primi segnali di un attacco DDoS. Una volta identificata la fonte dannosa, il traffico proveniente da quell'indirizzo può essere reindirizzato.

- 4.

Adottare un modello di sicurezza zero trust (zero fiducia): la scelta di un modello di sicurezza zero trust riduce la probabilità che la tua rete venga dirottata per attacchi DDoS. Sebbene non eviti gli attacchi rivolti alla tua organizzazione, priverà gli hacker di potenziali risorse per commettere attacchi DDoS contro altri. Questo approccio include l'autenticazione a due fattori per la rete locale e i servizi VPN, nonché filtri antispam, firewall e software antimalware. Altre possibilità includono il geoblocking per limitare le richieste da regioni specifiche. Tuttavia, ciò escluderebbe anche i visitatori legittimi situati in quei paesi.

- 5.

Scegliere un provider con una buona protezione DDoS: la ridondanza dell'ISP significa che, in caso di attacco, i clienti di un provider Internet verranno reindirizzati ad un altro, assicurando che il sito Web visitato rimanga disponibile.

Conclusioni

Gli attacchi DDoS continueranno ad essere una delle maggiori minacce informatiche anche nel prossimo futuro. Il fatto che le menti dietro questi attacchi utilizzino computer dirottati rende difficile prevenirli o proteggersi da essi. Pertanto, il miglior contrasto agli attacchi DDoS è la creazione di sistemi IT resilienti in grado di identificare e reindirizzare rapidamente il traffico dannoso.

Domande frequenti

Gli attacchi DDoS sono perpetrati dagli hacker che inondano i server ignari con pacchetti di dati. Lo fanno utilizzando una rete di bot, che spesso include computer dislocati in tutto il mondo. Il sito Web della vittima diventa inaccessibile perché i suoi server non possono più elaborare o indirizzare richieste legittime.

Gli hacker sono motivati da qualsiasi cosa, dal guadagno finanziario al desiderio di danneggiare un'azienda o un'istituzione per motivi ideologici. Di solito viene richiesto un riscatto per fermare l'attacco. A volte gli attacchi DDoS sono combinati con attacchi ransomware o vengono utilizzati per distrarre un team IT mentre vengono rubati dati sensibili.

Poiché gli attacchi DDoS di solito avvengono attraverso diversi vettori, è importante adottare una strategia di difesa multilivello. Tra le altre cose, dovresti immediatamente identificare e reindirizzare qualsiasi tipo di traffico sospetto. Può essere utile anche configurare correttamente il router in modo che i pacchetti errati vengano eliminati nel momento in cui vengono ricevuti.