Sempre più attacchi informatici prendono di mira il modo in cui le aziende e i loro dipendenti utilizzano Internet. Nella lotta contro questi attacchi, le VPN rappresentano un'arma utile, ma come possono le grandi aziende sfruttare in modo più efficiente questa tecnologia? Una buona opzione è configurare dei server VPN aziendali.

Di seguito ti mostreremo come, con il minimo sforzo, puoi integrare dei server VPN dedicati nell'infrastruttura IT della tua azienda.

Come Funziona Una VPN - E Cosa Non Può Fare?

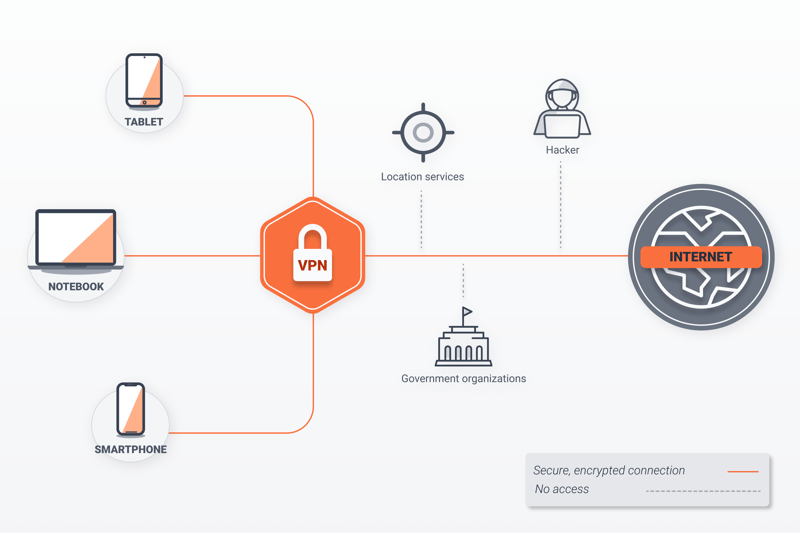

Una rete privata virtuale (Virtual Private Network - VPN) rende anonimo l'accesso a Internet per qualsiasi client si connetta ad essa. Tutti i pacchetti di dati inviati o destinati al computer client vengono trasmessi attraverso un tunnel virtuale, mentre il server VPN ne gestisce l'inoltro.

Come funziona una VPN.

I computer che non sono sulla VPN non sono in grado di vedere chi è il mittente o il destinatario del pacchetto di dati. In questo modo, i sistemi client all'interno di una VPN godono effettivamente di un maggiore anonimato online, poiché il software di tracciamento avrà molte più difficoltà ad individuare il loro comportamento di navigazione.

Tuttavia, è importante tenere presente che coloro che utilizzano i servizi VPN non navigano in modo completamente anonimo: il tuo provider può visualizzare indirizzi IP e dati, mentre altri possono monitorare singoli file e informazioni che la VPN non crittografa prima dell'invio.

Servizio VPN o Server VPN: Quale è Meglio?

Per le piccole e medie imprese, i servizi VPN disponibili al pubblico sono un'ottima scelta. Finché solo un numero limitato di computer utilizza la rete, i costi rimangono molto al di sotto di quelli che servirebbero per l'installazione e la manutenzione di un server VPN dedicato in sede.

D'altra parte, le aziende più grandi, che hanno i propri dipartimenti IT, trarranno vantaggio sia in termini di costi che di efficienza dalla configurazione del proprio server VPN. In questo scenario, la tua azienda non dipenderà da terze parti esterne e il server VPN interno potrà essere facilmente integrato nell'architettura e nella filosofia di sicurezza IT della tua azienda, richiedendo una manutenzione minima.

Come Configurare Un Server VPN

Esistono diversi modi per configurare il proprio server VPN. Quale sia il migliore per te dipende interamente da cosa intendi fare e dal sistema operativo o dal router che stai utilizzando.

Computer a Scheda Singola Conveniente: Server VPN su un Raspberry Pi

Con un Raspberry Pi, puoi portare la tua rete con te ovunque. Abbiamo creato una guida completa su Digitale.co, che mostra quanto sia facile configurare una VPN su un Raspberry Pi!

L'Opzione Sicura e Open Source: Server VPN su Linux

Per Linux, un sistema operativo gratuito, ci sono molte soluzioni VPN facili da installare e manutenere. Queste hanno l'ulteriore vantaggio di utilizzare un modello di sviluppo open source, il che significa che i problemi di sicurezza possono essere localizzati e risolti più rapidamente rispetto al software proprietario.

Inoltre, con software gratuiti come Linux, potrai stare certo che nel programma non siano state inserite backdoor che potrebbero consentire a terze parti non autorizzate di accedere al traffico dati della tua VPN. Di conseguenza, le soluzioni basate su Linux dovrebbero essere la prima scelta per i server VPN interni fai-da-te.

Confrontando direttamente Raspberry Pi e Linux su un normale computer come base per una VPN, spicca il maggior consumo energetico di quest'ultimo.

Poiché i server VPN sono generalmente online 24 ore su 24, 7 giorni su 7, un computer utilizzerà molta più elettricità di un piccolo Raspberry Pi.

Per questo motivo, se intendi utilizzare Linux per il tuo server VPN, cerca di farlo con un computer il più efficiente possibile dal punto di vista energetico.

Quale Protocollo: OpenVPN o WireGuard?

Tra i servizi VPN esistono due protocolli principali: OpenVPN e il più recente WireGuard. Mentre il primo è saldamente affermato come standard del settore e supportato da quasi tutti i dispositivi e software, WireGuard non è ancora così diffuso o comune.

Tuttavia, ci sono motivi per credere che il nuovo protocollo VPN recupererà terreno, in quanto offre numerosi notevoli vantaggi rispetto a OpenVPN: le sue velocità sono decisamente più elevate, mentre il suo codice è più snello. Inoltre, WireGuard è già integrato nel kernel Linux, il che ne aumenta notevolmente la velocità di lavoro.

Vantaggi e svantaggi di OpenVPN

OpenVPN è disponibile da circa 20 anni, durante i quali si è legittimamente affermato come standard per le connessioni VPN. Il protocollo presenta una serie di vantaggi, ma anche alcuni svantaggi:

Molto stabile

Considerato sicuro poiché supporta molti algoritmi crittografici

Altamente personalizzabile/configurabile

Dichiarato sicuro da controlli di sicurezza indipendenti e frequenti

Relativamente lento per via della sua robusta crittografia

Vantaggi e Svantaggi di WireGuard:

WireGuard è ampiamente riconosciuto come il protocollo VPN del futuro. Di seguito trovi una panoramica dei suoi vantaggi e svantaggi:

Molto veloce

Programmato in maniera compatta con molto meno codice di OpenVPN

Integrato nel kernel Linux che gli permette di essere usato su piattaforme multiple

Buone prestazioni anche con poca copertura di rete

Modalità a risparmio energetico

Lo sviluppo su Windows è in ritardo

Considerato ancora sperimentale (dai suoi sviluppatori)

Guida: Configurare un Server VPN con OpenVPN

Per configurare il tuo server VPN, dovrai soddisfare alcuni prerequisiti. Affinché il server VPN sia in grado di connettersi a Internet, è necessario un indirizzo IP statico. Poiché la maggior parte dei provider Internet cambia gli indirizzi IP dei propri clienti ogni 24 ore, si consiglia di utilizzare un servizio DNS dinamico (DynDNS).

Esistono molti servizi DynDNS diversi che possono assegnare al router un nome host fisso. Ogni volta che viene assegnato un nuovo indirizzo IP, questo vi inoltrerà automaticamente gli utenti. Per garantire ciò, dovrai configurare il tuo router. Inoltre, sarà anche necessario accedere alle impostazioni del router e assicurarsi che la porta 1194 sia aperta, poiché è quella utilizzata da OpenVPN. Infine, al server VPN deve essere assegnato un indirizzo IP fisso nella tua Intranet.

Una volta completato, puoi installare un server OpenVPN su un computer connesso alla tua Intranet.

Ubuntu e Derivati

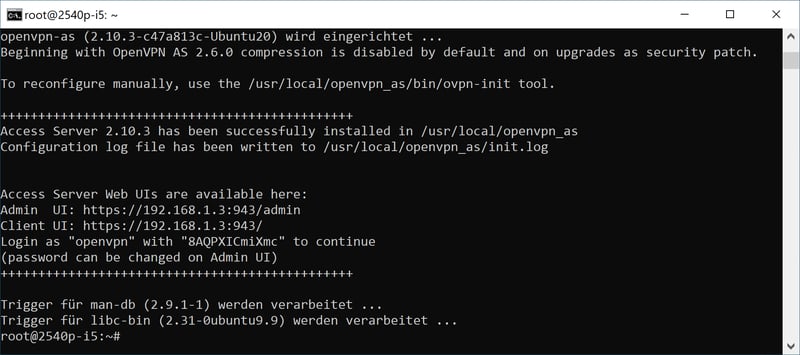

Per il sistema operativo del server, installa Ubuntu versione 20.04. Questo viene fornito con un supporto a lungo termine ed è considerato particolarmente stabile e sicuro. Una volta installato, carica il server OpenVPN dall'archivio del software e configuralo secondo le tue preferenze. Per fare ciò in Ubuntu 20.04, apri il Prompt con privilegi di amministratore ed esegui i seguenti comandi:

Il tuo server è stato ora installato e verrà attivato immediatamente. Dovresti ricevere due indirizzi IP nel Prompt per l'apertura dell'interfaccia web, oltre alla password per accedere alla finestra di dialogo di configurazione. Annotali e conservali.

Ora hai installato un server VPN.

A questo punto, inserisci l'URL fornito per l'accesso come amministratore nella barra degli indirizzi del tuo browser web, su qualsiasi computer connesso alla tua Intranet. Apri la finestra di dialogo di configurazione con il nome utente openvpn e la password che hai ricevuto dal Prompt. Successivamente, ti verrà chiesto di confermare la tua licenza in una dashboard amministrativa.

Configurazione di base

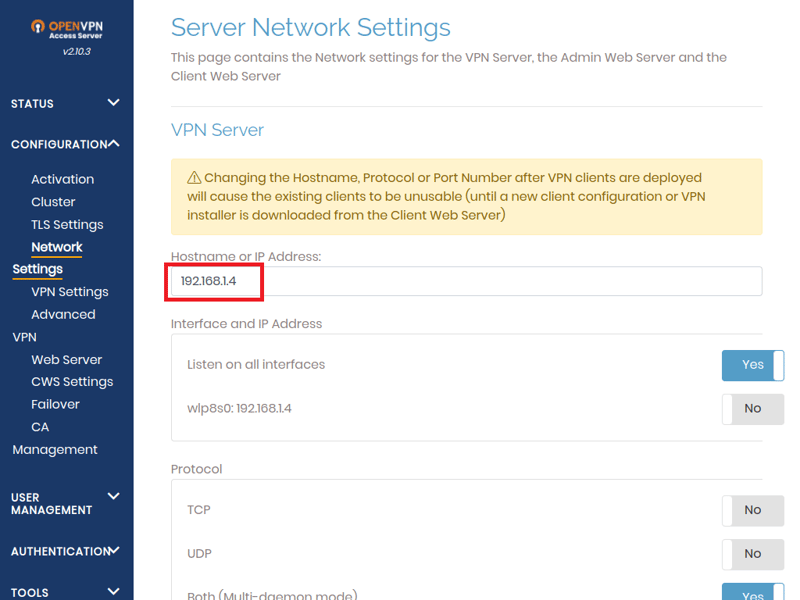

Nel passaggio successivo, dovrai aggiungere il servizio DynDNS a OpenVPN, in modo che il server sia accessibile dall'esterno. Per fare ciò, clicca su Configurazione, che si trova a sinistra della colonna verticale nella dashboard, seguito da Impostazioni di Rete che si aprirà sotto.

Cerca l'indirizzo IP locale del server VPN nel campo Nome Host o Indirizzo IP. Cambialo con il tuo indirizzo DynDNS. Al termine, scorri fino alla fine della pagina e conferma le modifiche cliccando sul pulsante Salva Impostazioni.

In questo passaggio, dovrai sostituire l'indirizzo IP del server VPN con il tuo indirizzo DynDNS.

Guida: Configurare un Server VPN Con WireGuard

WireGuard viene fornito con la sorgente del pacchetto di Ubuntu 20.04, che semplifica l'installazione su un sistema, senza dover integrare un nuovo archivio software. Poiché WireGuard non segue il tradizionale principio client/server, ma imposta piuttosto un server VPN point-to-point, i suoi client vengono autenticati tramite un'infrastruttura crittografica asimmetrica. Per questo motivo, è necessario che sia il server WireGuard che il client generino chiavi pubbliche e private.

Configurare un server WireGuard è un po' più complicato rispetto a OpenVPN. Inizia aggiornando il tuo sistema operativo con il seguente comando:

Quindi, se non lo hai già, installa Iptables:

Successivamente, installa il server WireGuard:

Nel passaggio successivo genererai le chiavi usando wg, il comando WireGuard:

Con il comando

puoi controllare se entrambe le chiavi sono state generate correttamente.

Successivamente, configura l'interfaccia di rete WireGuard. Qui è dove viene indirizzato il server VPN. Per la configurazione, utilizza l'editor di testo Nano. Esegui il seguente comando nel Prompt:

Il file di configurazione ora è vuoto. Per creare l'interfaccia, inserisci le seguenti righe nell'editor:

Al termine, salva le impostazioni premendo Crtl+O seguito da Crtl+X. Una volta inseriti l'indirizzo IP e il numero di porta dell'interfaccia, verranno definite le regole stabilite da Iptables per l'inoltro dei pacchetti di dati. Fai molta attenzione alle lettere maiuscole e minuscole!

Se il tuo sistema ha più schede di rete fisiche installate, potresti dover cambiare il nome dell'interfaccia (qui, eth0). Per fornire l'interfaccia corretta, utilizza il comando ifconfig. Se viene visualizzato un messaggio di errore, dovrai reinstallare il pacchetto net-tools con il seguente comando:

Se il file di configurazione è stato inserito correttamente, nel passaggio successivo specificherai i diritti per il file di interfaccia e la chiave privata:

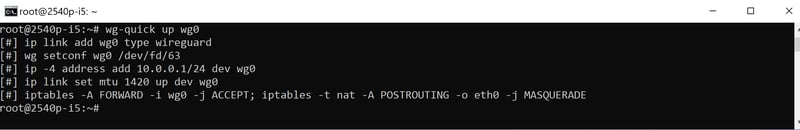

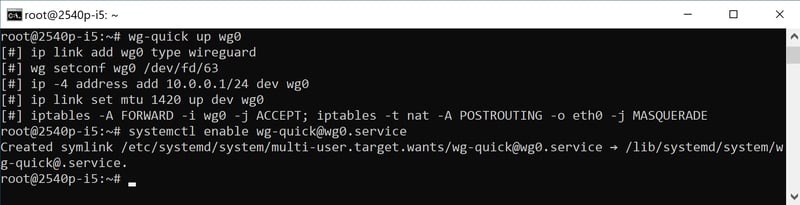

Attiva la nuova interfaccia, wg0, con il comando seguente:

Ora dovresti ricevere il seguente messaggio:

Ora hai attivato la nuova interfaccia.

Avviare Automaticamente il Tuo Server VPN

Per avviare automaticamente il tuo nuovo server VPN con WireGuard all'avvio del computer, puoi attivarlo come servizio Systemd. Per fare ciò, inserisci il seguente comando nel Prompt:

systemctl abilita [email protected]

Ora dovresti ricevere la seguente notifica:

Assicurati che il server VPN si avvii automaticamente all'avvio del sistema.

Non è necessario riavviare il servizio. Per controllare lo stato del tuo server VPN, usa il comando systemctl:

Il passaggio finale consiste nell'attivare l'inoltro IP, in modo che i pacchetti di dati dai sistemi client vengano trasferiti a Internet. Per fare ciò, utilizzerai nuovamente un editor di testo come Nano per aprire il file/etc/sysctl.conf. Cerca la riga:

e rimuovi il segno # davanti ad essa. Salva il file modificato e riavvia il sistema. Il tuo server è ora pronto per l'uso e puoi iniziare a configurare i client necessari.

Connettersi Alla VPN

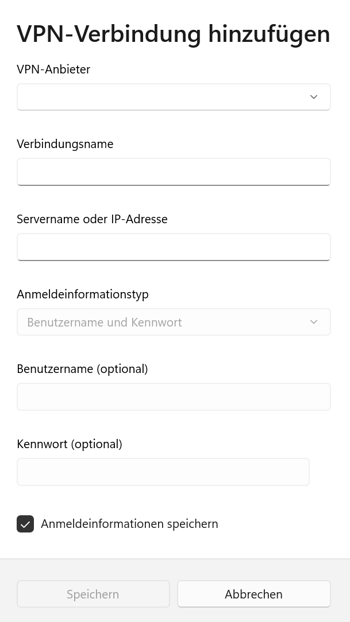

Per connetterti alla VPN dal tuo computer sul luogo di lavoro tramite Intranet, dovrai creare un profilo VPN in Windows. Per farlo, vai su Start > Impostazioni > Rete e Internet > VPN e clicca sulla prima opzione, Aggiungi una connessione VPN.

Seleziona Windows (integrato) dal campo Provider VPN che si apre, inserisci un nome per la tua connessione e il nome del server o il suo indirizzo IP negli appositi campi. Successivamente, seleziona il tipo di informazioni di accesso e, se necessario, fornisci il nome utente e la password.

Ora puoi connetterti alla tua VPN tramite Windows.

Dopo aver cliccato sul pulsante Salva e aver chiuso la finestra di dialogo delle impostazioni, puoi attivare la connessione VPN in basso a destra nella barra delle applicazioni, selezionando la connessione dall'elenco e cliccando su Connetti.

Conclusioni

Se desideri configurare un server VPN dedicato, puoi far risparmiare un bel po' alla tua azienda rispetto ai servizi VPN esterni.

I server basati su Linux sono ideali, poiché offrono una soluzione VPN a basso costo, e inoltre non richiedono una grande quantità di tempo o altre risorse. Inoltre, poiché il loro codice sorgente è accessibile, forniscono maggiore sicurezza e controllo dei dati, molto utile per coloro che desiderano accertarsi che le informazioni siano conservate in modo sicuro.

L'unico problema che potrebbe sorgere è il processo di installazione alquanto complicato, che alcuni membri dello staff IT e gli amministratori potrebbero trovare poco familiare o snervante. La nostra guida passo-passo renderà tutto più chiaro e ti aiuterà a partire con il piede giusto.